Lesley Fowler

0

4097

178

La seguridad a menudo se siente como una tarea desalentadora. Quién tiene tiempo para pasar horas bloqueando cuentas y obsesionándose con todo en su teléfono o PC?

La verdad es que no debes tener miedo a la seguridad. Puede realizar chequeos importantes en cuestión de minutos y su vida en línea será mucho más segura gracias a ellos. Aquí hay diez controles vitales en los que puede trabajar en su horario: haga esto de vez en cuando y estará por delante del 90 por ciento de las personas.

1. Aplicar actualizaciones para todo

Todos han hecho clic “Recuérdame más tarde” cuando se le solicite una actualización. Pero la verdad es que la aplicación de actualizaciones es una de las formas más importantes Cómo y por qué necesita instalar ese parche de seguridad Cómo y por qué necesita instalar ese parche de seguridad para mantener sus dispositivos seguros. Cuando los desarrolladores encuentran una vulnerabilidad en su software, ya sea un sistema operativo o una aplicación, la aplicación de parches es cómo lo solucionan. Al ignorar estas actualizaciones, te abres a vulnerabilidades innecesariamente.

Por ejemplo, la mayoría de las víctimas en el ataque WannaCry de mayo de 2017 El ataque global de ransomware y cómo proteger sus datos El ataque global de ransomware y cómo proteger sus datos Un ataque cibernético masivo ha golpeado computadoras en todo el mundo. ¿Te ha afectado el altamente virulento ransomware autorreplicante? Si no, ¿cómo puede proteger sus datos sin pagar el rescate? estaban ejecutando versiones desactualizadas de Windows 7. Simplemente aplicando actualizaciones las habría guardado. Esta es una de las razones por las cuales Windows 10 instala automáticamente las actualizaciones Ventajas y desventajas de las actualizaciones forzadas en Windows 10 Las ventajas y desventajas de las actualizaciones forzadas en Windows 10 Las actualizaciones cambiarán en Windows 10. En este momento puede elegir. Windows 10, sin embargo, forzará actualizaciones sobre usted. Tiene ventajas, como seguridad mejorada, pero también puede salir mal. Lo que es más ... y la mayoría de las otras plataformas también.

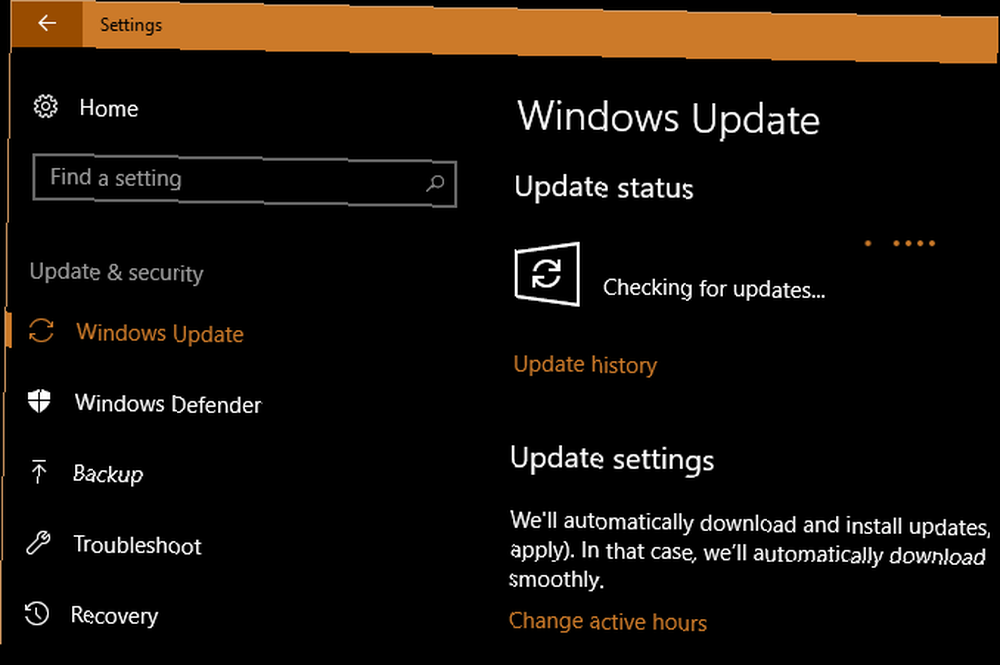

En Windows, dirígete a Configuración> Actualización y seguridad> Actualización de Windows para buscar actualizaciones. Los usuarios de Mac pueden consultar la tienda de aplicaciones Actualizaciones pestaña para las últimas descargas. Android e iOS le pedirán que descargue actualizaciones cuando estén disponibles. Y cuando abra un programa y vea un mensaje para actualizar, hágalo lo antes posible.

No te olvides de otros dispositivos, tampoco. Actualización de su enrutador 10 cosas que debe hacer con un nuevo enrutador 10 cosas que debe hacer con un nuevo enrutador Ya sea que haya comprado su primer enrutador o haya actualizado el anterior a uno nuevo, hay varios primeros pasos cruciales que debe hacer tomar de inmediato para configurar correctamente. , Kindle, Xbox One, etc. también lo mantendrán más seguro usando esos dispositivos.

2. Actualice sus contraseñas más débiles

Uso de contraseñas seguras 6 consejos para crear una contraseña irrompible que puedas recordar 6 consejos para crear una contraseña irrompible que puedas recordar Si tus contraseñas no son únicas e irrompibles, también puedes abrir la puerta principal e invitar a los ladrones a almorzar. Es vital para mantener sus cuentas seguras. Las contraseñas cortas, las contraseñas que usa en varios sitios web y las contraseñas obvias son objetivos fáciles para el ataque. bastante preocupante Pero muestran que es absolutamente crítico fortalecer sus contraseñas débiles, con solo unos pocos ajustes simples. . Recomendamos usar un administrador de contraseñas. Debe comenzar a usar un administrador de contraseñas ahora mismo. Debe comenzar a usar un administrador de contraseñas ahora. Por ahora, todos deberían estar usando un administrador de contraseñas. De hecho, ¡no usar un administrador de contraseñas lo pone en mayor riesgo de ser pirateado! configurar contraseñas seguras que no tienes que recordar.

Tómelo un poco a la vez: comience por cambiar sus contraseñas más importantes, como su correo electrónico, banco y cuentas de redes sociales. No necesita cambiar sus contraseñas todo el tiempo, pero debe estar atento a las infracciones importantes. Si se ve afectado por una fuga, solo tiene que cambiar una contraseña para mantenerse a salvo. Herramientas como ¿He sido Pwned? verificará su dirección de correo electrónico entre los datos de incumplimiento ¿Las herramientas de verificación de cuentas de correo electrónico pirateadas son genuinas o una estafa? ¿Las herramientas de verificación de cuentas de correo electrónico pirateadas son genuinas o una estafa? Algunas de las herramientas de verificación de correo electrónico después de la supuesta violación de los servidores de Google no eran tan legítimas como los sitios web que los vinculaban podrían haber esperado. .

Esto también se extiende a su teléfono. No uses algo obvio como 1234 como su PIN, y probablemente debería dejar de usar un patrón de bloqueo Los bloqueos de patrón NO son seguros en dispositivos Android Los bloqueos de patrón NO son seguros en dispositivos Android El bloqueo de patrón de Android no es el mejor método para asegurar su dispositivo. Investigaciones recientes han encontrado que los patrones son aún más fáciles de descifrar que antes. .

3. Revise la configuración de privacidad de las redes sociales

Con controles insuficientes en las redes sociales, podría estar compartiendo información sin saberlo con mucha más gente de lo que piensa 9 cosas que nunca debe compartir en las redes sociales 9 cosas que nunca debe compartir en las redes sociales Tenga cuidado con lo que comparte en las redes sociales porque nunca sabe cuándo Algo podría volver y arruinar tu vida. Incluso las publicaciones más inocentes podrían usarse en tu contra. . Es importante tomarse unos minutos para revisar con quién está compartiendo información..

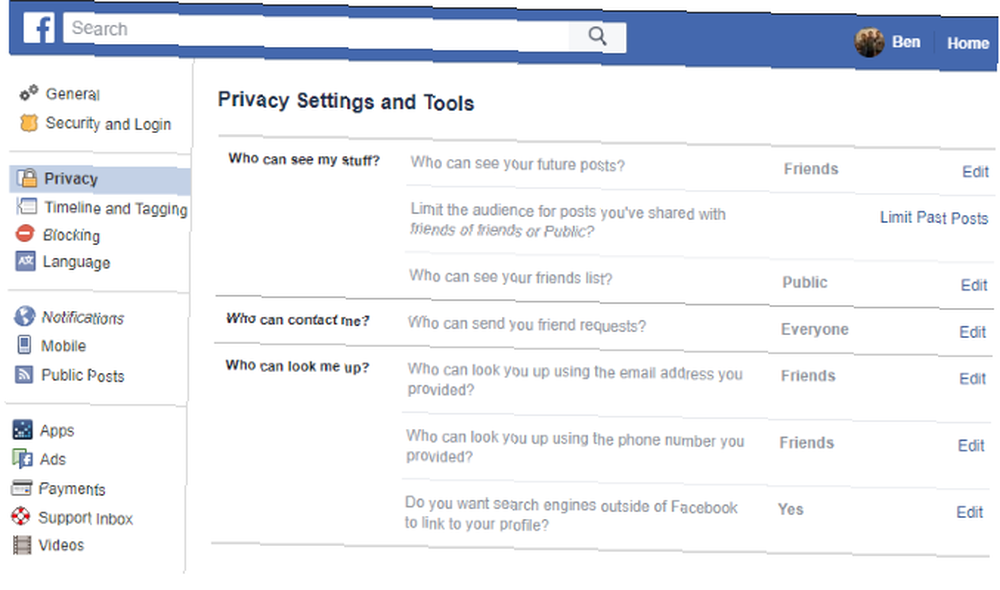

En Facebook, visite su página de Configuración y haga clic en Intimidad en la barra lateral izquierda. Revise la configuración aquí para cambiar quién puede ver sus publicaciones Configuración de privacidad de la foto de Facebook que necesita saber sobre Configuración de privacidad de la foto de Facebook que necesita saber Como con todo lo relacionado con la privacidad en Facebook, administrar la configuración de privacidad de sus fotos no siempre es fácil. , quién puede contactarlo y quién puede buscarlo mediante la búsqueda. También deberías revisar el Línea de tiempo y etiquetado pestaña para cambiar quién puede publicar en su línea de tiempo y requerir la revisión de nuevas publicaciones.

Para Twitter, visite Configuración y haga clic en el Privacidad y seguridad pestaña a la izquierda. Aquí puede proteger sus tweets para que no sean públicos, eliminar su ubicación de los tweets, deshabilitar el etiquetado de fotos y evitar que otros lo descubran.

Revise nuestra guía sobre cómo hacer que todas sus cuentas de redes sociales sean privadas. Cómo hacer que todas sus cuentas de redes sociales sean privadas. Cómo hacer que todas sus cuentas de redes sociales sean privadas. ¿Desea mantener la privacidad de sus redes sociales? Haga clic en el enlace para obtener una guía completa de la configuración de privacidad en Facebook, Twitter, Pinterest, LinkedIn, Instagram y Snapchat. para instrucciones completas.

4. Compruebe los permisos de la aplicación

iOS ha permitido a los usuarios ajustar los permisos de la aplicación. Aumente su privacidad de iOS con estas configuraciones y ajustes. Aumente su privacidad de iOS con estas configuraciones y ajustes. Todos sabemos que los gobiernos y las corporaciones recopilan información de su teléfono. ¿Pero voluntariamente está dando muchos más datos de los que cree? Veamos cómo arreglar eso. durante años, y Android ha implementado permisos a pedido ¿Qué son los permisos de Android y por qué debería importarle? ¿Qué son los permisos de Android y por qué debería importarle? ¿Alguna vez instaló aplicaciones de Android sin pensarlo dos veces? Esto es todo lo que necesita saber sobre los permisos de las aplicaciones de Android, cómo han cambiado y cómo le afecta. en Android 6.0 Marshmallow y más reciente. Cada vez que instale una aplicación, aparecerá y solicitará acceso a datos confidenciales como su cámara, micrófono y contactos cuando los necesite..

Si bien la mayoría de las aplicaciones no son maliciosas y necesitan estos permisos para funcionar correctamente, vale la pena revisarlas a veces para asegurarse de que una aplicación no tome información que no necesita. Y en el caso de aplicaciones como Facebook, la cantidad absurda de permisos ¿Qué tan malos son esos permisos de Facebook Messenger de todos modos? ¿Qué tan malos son esos permisos de Facebook Messenger de todos modos? Probablemente has estado escuchando mucho sobre la aplicación Messenger de Facebook. Calmemos los rumores y descubramos si los permisos son tan malos como dicen. podría hacerte querer desinstalarlo por completo.

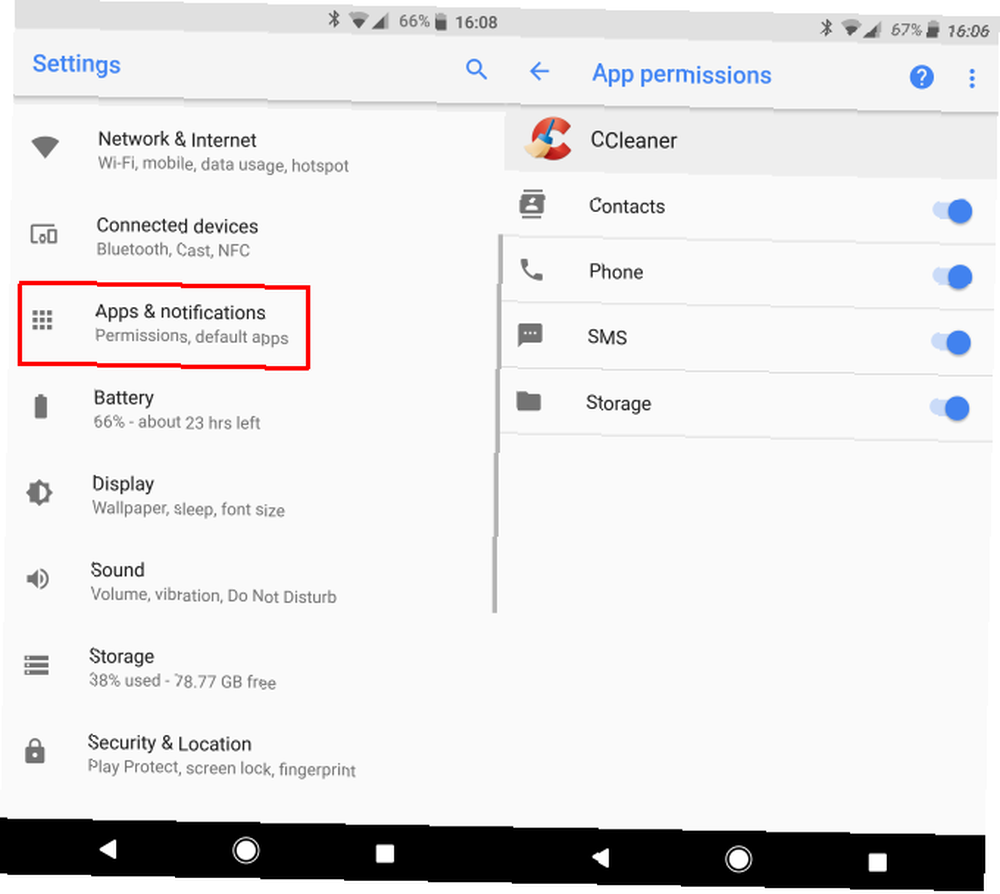

Para revisar los permisos de Android, diríjase a Configuración> Aplicaciones (encontrado en Configuración> Aplicaciones y notificaciones> Información de la aplicación en Android 8.0 Oreo). Toca una aplicación y elige Permisos en su página de información para revisar todos los permisos que tiene la aplicación. Use los controles deslizantes para habilitar o deshabilitar cualquiera que desee cambiar.

Los usuarios de iOS pueden acceder a un menú equivalente visitando Configuraciones> Privacidad. Seleccione un tipo de permiso, como Contactos o Micrófono, y verá todas las aplicaciones que pueden acceder a él. Use los controles deslizantes para revocar el acceso.

5. Revise los procesos en ejecución en su PC

Si bien no necesita saber el propósito exacto de todo lo que se ejecuta en su computadora, es una buena idea verificar qué procesos están activos de vez en cuando. Hacerlo también lo ayudará a obtener más información sobre su computadora La Guía definitiva para su PC: todo lo que quería saber, y más La Guía definitiva para su PC: Todo lo que quería saber, y más Mientras cambian las especificaciones técnicas de su PC, Su función sigue siendo la misma. En esta guía, vamos a establecer exactamente qué hace cada componente, por qué lo hace y por qué eso es importante. a medida que te familiarices con su funcionamiento.

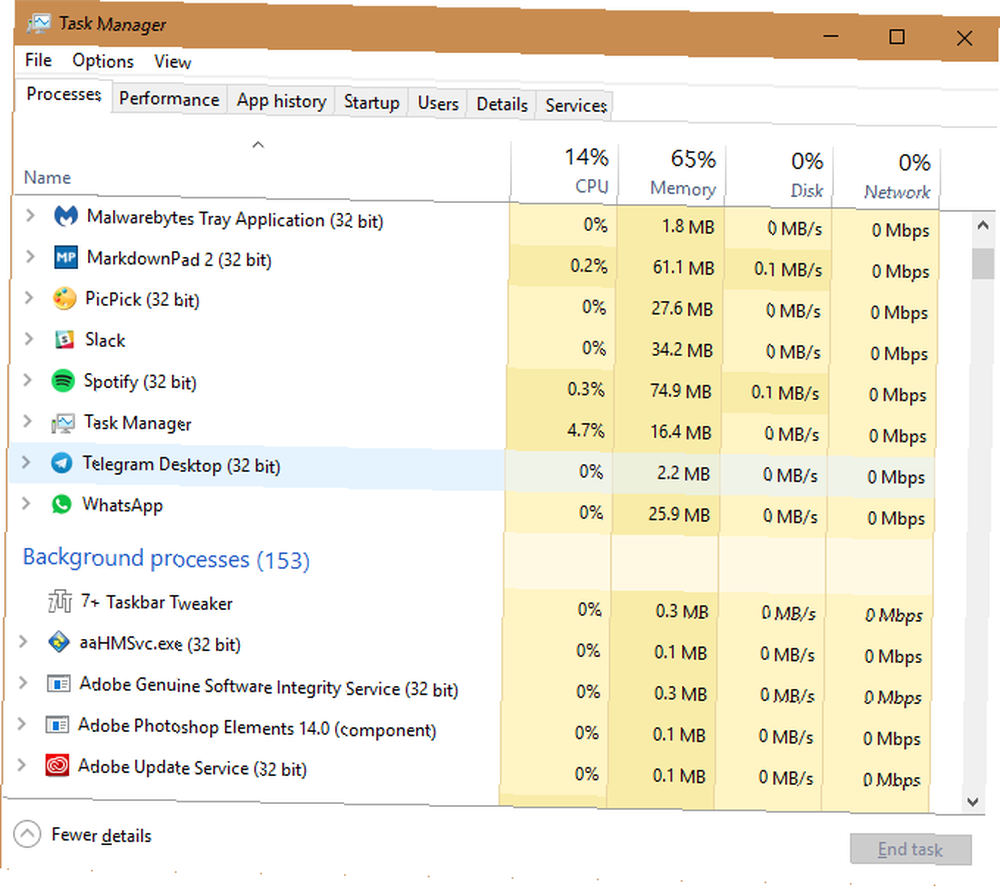

En Windows, haga clic en el botón Inicio y busque Administrador de tareas o usa el atajo Ctrl + Shift + Esc para abrir el Administrador de tareas. Sobre el Procesos pestaña, verá las aplicaciones ejecutándose en primer plano. Debajo de ellos están los procesos en segundo plano, seguidos por los procesos del sistema. Navegue y busque en Google todo lo que vea que parece sospechoso Cómo manejar procesos sospechosos del Administrador de tareas de Windows Cómo manejar procesos sospechosos del Administrador de tareas de Windows CTRL + ALT + DEL también conocido como saludo de tres dedos es la forma más rápida de aumentar su confusión. Al ordenar los procesos del Administrador de tareas, puede notar algo como svchost.exe usando el 99% de su CPU. Y ahora… . Solo asegúrese de no terminar ningún proceso vital 7 Procesos del Administrador de tareas de Windows que nunca debería matar 7 Procesos del Administrador de tareas de Windows que nunca debería matar Algunos procesos de Windows pueden congelar o bloquear su sistema si se termina. Le mostraremos qué procesos del Administrador de tareas debe dejar solo. .

Los usuarios de Mac pueden ver los procesos en ejecución con el Monitor de actividad ¿Qué es el Monitor de actividad? El equivalente de Mac del Administrador de tareas ¿Qué es el Monitor de actividad? El equivalente de Mac del Administrador de tareas Aprenda todo sobre Activity Monitor en su Mac y cómo usarlo para verificar información detallada sobre su sistema. . La forma más rápida de abrirlo es presionar Comando + espacio para abrir Spotlight, luego escriba Monitor de actividad y presione Entrar. Echa un vistazo a través de UPC pestaña para ver qué se está ejecutando en su máquina.

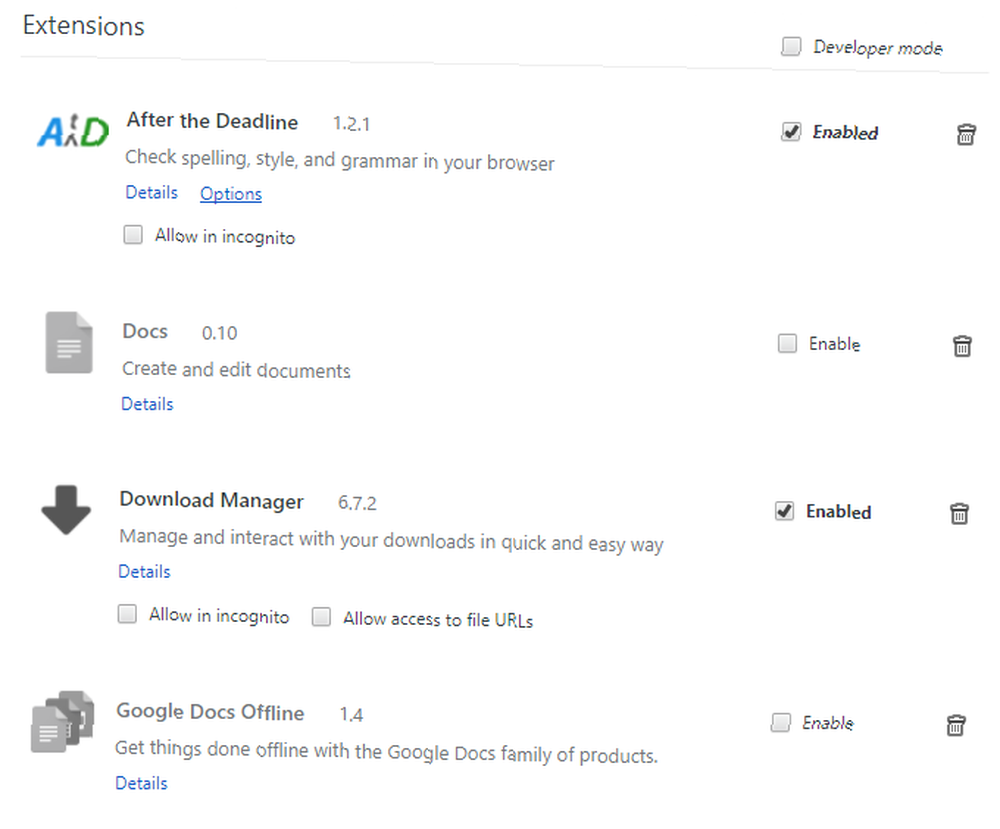

Mientras lo hace, también debe revisar las extensiones de navegador instaladas Cómo limpiar las extensiones de su navegador (La manera fácil) Cómo limpiar las extensiones de su navegador (La manera fácil) Si regularmente revisa extensiones interesantes, entonces es probable que sea Es hora de limpiar los complementos que ya no desea, le gustan o necesitan. Aquí se explica cómo hacerlo fácilmente. . Los complementos malintencionados pueden secuestrar su navegación, e incluso las extensiones que alguna vez fueron inocentes se compran y se convierten en spyware. privilegios, pero definitivamente debe desinstalar estos 10 tan pronto como sea posible. . En Chrome, ve a Menú> Más herramientas> Extensiones y deshabilitar o eliminar cualquiera que parezca sospechoso. Los usuarios de Firefox pueden encontrar esta lista en Menú> Complementos.

6. Escanear en busca de malware

Es posible que sepa cuándo tiene malware en su PC. 4 Conceptos erróneos de seguridad que necesita comprender hoy 4 Conceptos erróneos de seguridad que necesita comprender hoy. Existe una gran cantidad de información errónea de malware y seguridad en línea en línea, y seguir estos mitos puede ser peligroso. Si has tomado algo como verdad, ¡es hora de aclarar los hechos! , pero también podría ser silencioso. Un buen antivirus debería detectar la mayoría de los virus y otras infecciones desagradables antes de que puedan entrar en su sistema, pero una segunda opinión de un escáner antimalware nunca está de más.

En Windows, nada supera a Malwarebytes. Instale la versión gratuita para buscar malware de todo tipo y elimínelo con solo unos pocos clics. Los usuarios de Mac no necesitan un antivirus dedicado. Aquí está el único software de seguridad de Mac que necesita. Aquí está el único software de seguridad de Mac que necesita. Para la mayoría de las personas, OS X es bastante seguro, y hay una serie de programas que potencialmente Hacer más daño que bien. a menos que cometan errores estúpidos 5 maneras fáciles de infectar su Mac con malware 5 maneras fáciles de infectar su Mac con malware Puede pensar que es bastante difícil infectar su Mac con malware, pero siempre hay excepciones. Aquí hay cinco formas en que puede ensuciar su computadora. , pero no hay nada malo con un escaneo rápido de Malwarebytes para Mac si desea confirmación.

Si encuentra algo particularmente agresivo, pruebe una herramienta de eliminación de malware más potente Elimine fácilmente el malware agresivo con estas 7 herramientas Elimine fácilmente el malware agresivo con estas 7 herramientas Los paquetes de antivirus gratuitos típicos solo podrán llegar tan lejos cuando se trata de exponer y eliminando malware. Estas siete utilidades eliminarán y eliminarán el software malicioso para usted. .

7. Verifique las conexiones de su cuenta

Muchos sitios web le permiten iniciar sesión con las credenciales de otra cuenta, generalmente Facebook o Google. Si bien esto es conveniente ya que no tiene que recordar un inicio de sesión separado, tener todos esos sitios conectados a una cuenta es un poco preocupante. Es por eso que debe revisar qué sitios y aplicaciones ha conectado a sus cuentas principales.

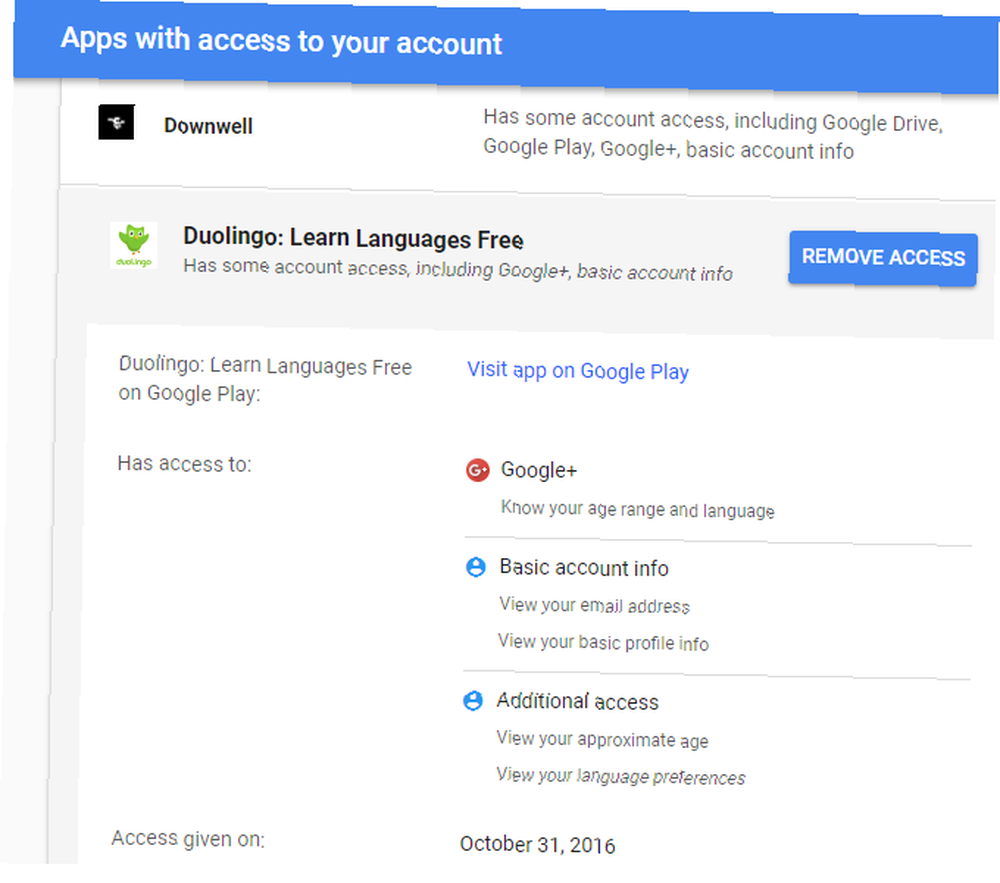

Compruebe sus aplicaciones de Google visitando la página Mi cuenta de Google, luego haga clic en el Aplicaciones con acceso a la cuenta en el Inicio de sesión y seguridad caja. Hacer clic Administrar aplicaciones en el panel resultante para verlos todos.

Eche un vistazo de cerca a estos, especialmente si ha utilizado una cuenta de Google durante mucho tiempo. Debe revocar el acceso a las aplicaciones que ya no usa y revisar el acceso que tienen las aplicaciones actuales. Haga clic en una entrada y luego presione el Eliminar acceso botón para tirarlo.

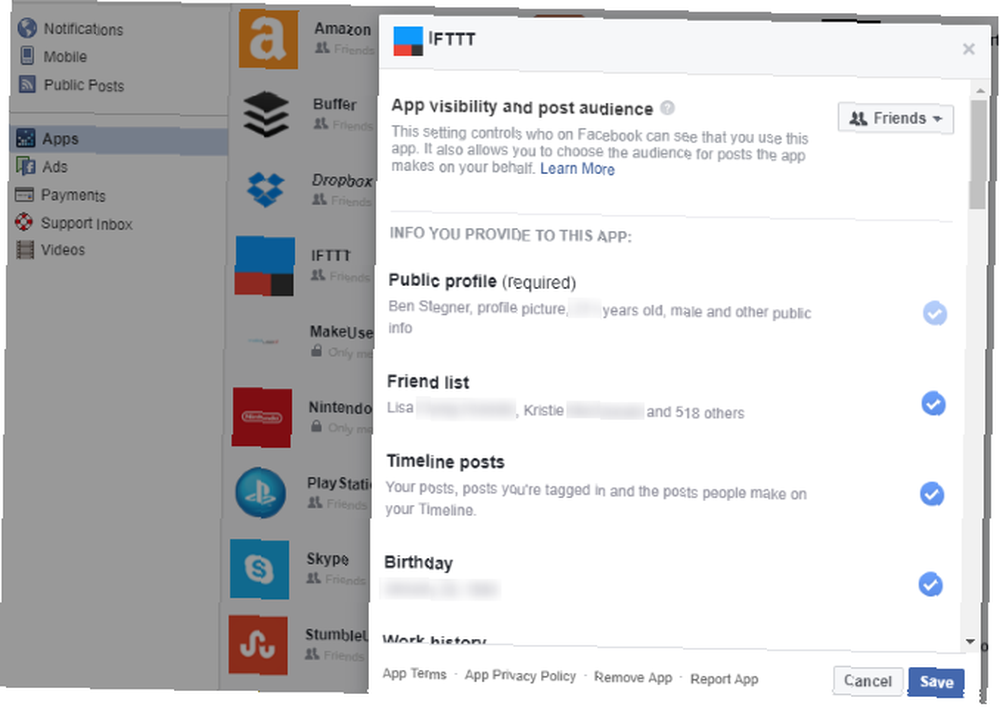

Facebook tiene un panel similar. Visite la página de configuración de Facebook y haga clic en el Aplicaciones enlace en la barra lateral izquierda. Verá aplicaciones y sitios web en los que ha utilizado su cuenta de Facebook para iniciar sesión Cómo administrar sus inicios de sesión de Facebook de terceros [Sugerencias semanales de Facebook] Cómo administrar sus inicios de sesión de Facebook de terceros [Sugerencias semanales de Facebook] Cuántas veces ¿Permitió que un sitio de terceros tenga acceso a su cuenta de Facebook? Aquí le mostramos cómo puede administrar su configuración. - clic Mostrar todo para expandir la lista.

Cada aplicación enumera qué audiencias pueden ver el contenido compartido desde esas aplicaciones. Haga clic en uno para obtener permisos detallados, que muestran exactamente a qué puede acceder esa aplicación. Puede eliminar algunos permisos o hacer clic en el X icono sobre una aplicación para eliminarla de su cuenta.

Si desea deshabilitar completamente esta funcionalidad, haga clic en el Editar botón debajo Aplicaciones, sitios web y complementos y elige Desactivar plataforma.

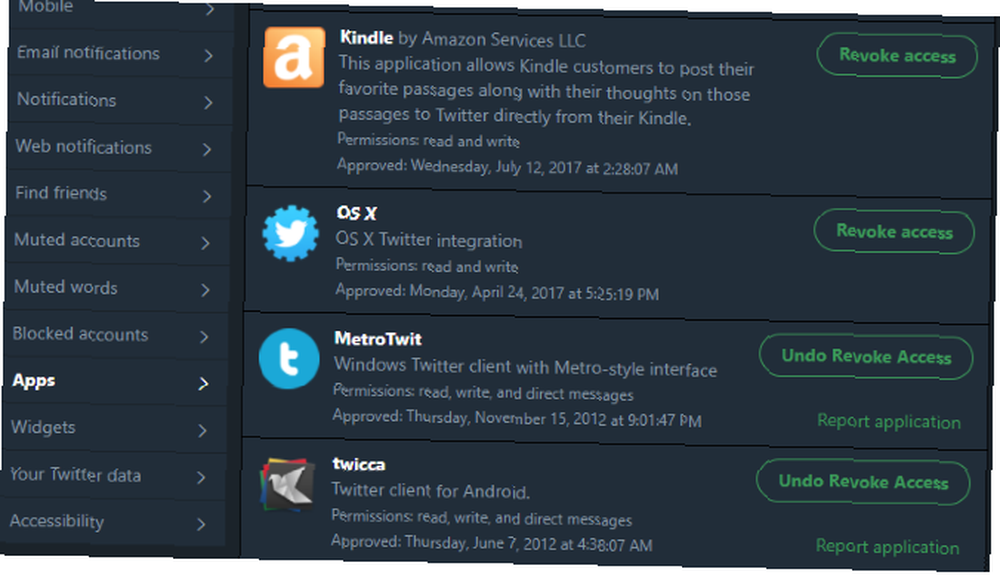

También es posible que desee revisar las aplicaciones que ha conectado a su cuenta de Twitter. Visite la pestaña Aplicaciones de su Configuración de Twitter para verlas todas. Hacer clic Revocar el acceso para eliminar cualquiera que ya no uses.

8. Configure la autenticación de dos factores en todas partes

No es ningún secreto que la autenticación de dos factores (2FA) es una de las mejores formas de agregar más seguridad a sus cuentas. Con esto habilitado, no solo necesita su contraseña, sino también un código de una aplicación o mensaje de texto para iniciar sesión. Si bien no es una solución perfecta 3 Riesgos y desventajas de la autenticación de dos factores 3 Riesgos y desventajas de la autenticación de dos factores Dos factores El uso de autenticación ha explotado en la última década. Pero no es perfecto, y puede volver a perseguirte si no tienes cuidado. Aquí hay algunos inconvenientes pasados por alto. , esto evita el acceso malicioso a sus cuentas incluso si alguien roba su contraseña.

El proceso para habilitar 2FA difiere un poco para cada servicio. Para ponerlo en camino, hemos cubierto cómo bloquear los servicios más importantes con 2FA Bloquee estos servicios ahora con autenticación de dos factores Bloquee estos servicios ahora con autenticación de dos factores La autenticación de dos factores es la forma inteligente de Proteja sus cuentas en línea. Echemos un vistazo a algunos de los servicios que puede bloquear con mayor seguridad. . Luego, habilite 2FA en sus cuentas sociales Cómo configurar la autenticación de dos factores en todas sus cuentas sociales Cómo configurar la autenticación de dos factores en todas sus cuentas sociales Veamos qué plataformas de redes sociales admiten la autenticación de dos factores y cómo puede habilitar eso. y cuentas de juegos Cómo habilitar la autenticación de dos factores para sus cuentas de juegos Cómo habilitar la autenticación de dos factores para sus cuentas de juegos La autenticación de dos factores proporciona una capa adicional de protección para las cuentas en línea, y puede habilitarla fácilmente para sus servicios de juegos favoritos . para mantenerlos a salvo. Recomendamos usar Authy como su aplicación de autenticación, ya que es mejor que Google Authenticator Las 5 mejores alternativas a Google Authenticator Las 5 mejores alternativas a Google Authenticator Para mejorar la seguridad de sus cuentas en línea, necesitará una buena aplicación de autenticación de dos factores para generar los códigos de acceso. ¿Crees que Google Authenticator es el único juego en la ciudad? Aquí hay cinco alternativas. .

9. Revisar la actividad de la cuenta

Otra herramienta que ofrecen varios sitios le permite ver qué dispositivos han iniciado sesión en su cuenta recientemente. Algunos incluso le enviarán un mensaje de texto o un correo electrónico cuando un nuevo dispositivo inicie sesión. Puede usarlos para asegurarse de saber de inmediato si alguien más entra en su cuenta.

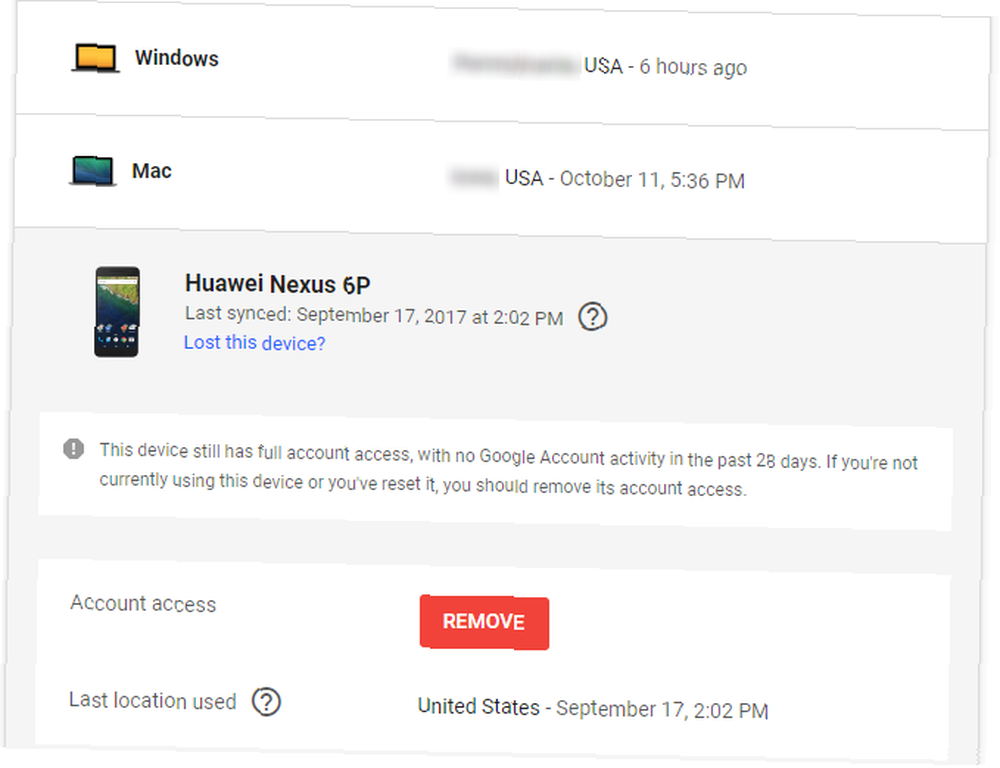

Para Google, dirígete a Actividad del dispositivo y eventos de seguridad sección de la configuración de su cuenta. Verás Eventos de seguridad recientes mostrando nuevos inicios de sesión recientes y Dispositivos usados recientemente. Hacer clic Revisar eventos para ambos y asegúrese de reconocer todos los dispositivos y actividades. De forma predeterminada, Google le enviará un correo electrónico cada vez que un nuevo dispositivo inicie sesión en su cuenta.

Seleccione un evento o dispositivo para obtener más información sobre él. Al hacer clic en un evento, se mostrará su dirección IP y su ubicación aproximada. Si un dispositivo no ha tenido actividad en la cuenta de Google en 28 días, puede hacer clic en retirar revocar su acceso. Ejecutando el chequeo de seguridad de Google ¿Qué sabe Google sobre usted? Descubra y administre su privacidad y seguridad ¿Qué sabe Google sobre usted? Descubra y administre su privacidad y seguridad Por primera vez, el gigante de las búsquedas Google le ofrece una forma de verificar la información que tiene sobre usted, cómo recopila esos datos y nuevas herramientas para comenzar a reclamar su privacidad. puede ayudarlo a revisar otra información importante mientras esté aquí.

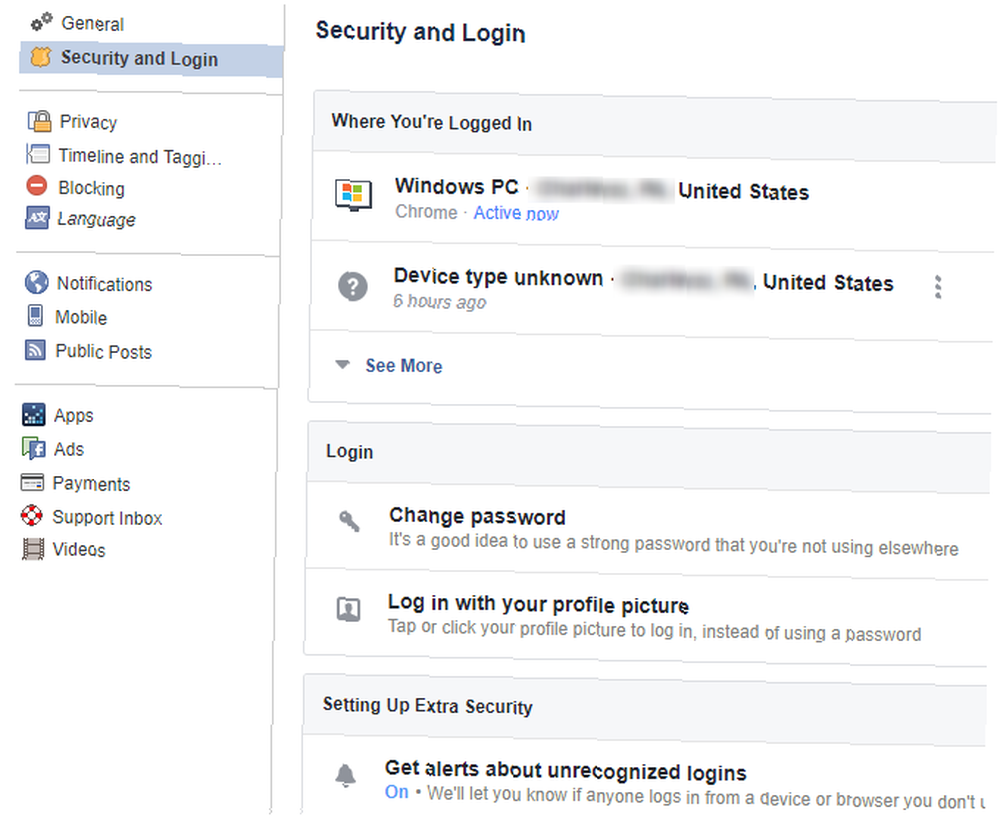

Para verificar esto en Facebook Asegure su Facebook con estos 6 trucos simples Asegure su Facebook con estos 6 trucos simples Facebook puede ser bastante aterrador cuando se trata de seguridad, pero con unos minutos y las herramientas adecuadas, puede mantener su cuenta sólida como una roca . , visita el Seguridad e inicio de sesión pestaña de la configuración de su cuenta. Revisa la parte superior Dónde estás conectado sección y haga clic Ver más a todos los lugares donde has iniciado sesión en Facebook. Haga clic en los tres puntos al lado de una entrada para Cerrar sesión o seleccione No tú? si sospecha de un juego sucio Cómo verificar si alguien más está accediendo a su cuenta de Facebook Cómo verificar si alguien más está accediendo a su cuenta de Facebook Es siniestro y preocupante si alguien tiene acceso a su cuenta de Facebook sin su conocimiento. Aquí le mostramos cómo saber si ha sido violado. .

También en esta página, asegúrese de tener Reciba alertas sobre inicios de sesión no reconocidos habilitado Esto lo alertará por mensaje de texto y / o correo electrónico cuando un dispositivo inicie sesión en su cuenta.

Finalmente, revise su sesión activa de Twitter en el Sus datos de Twitter página de configuración. Desplácese hacia abajo para Sus dispositivos y Historial de acceso a la cuenta para ver dónde has iniciado sesión recientemente.

Es posible que haya notado que varios de estos consejos giran en torno a sus cuentas más importantes (Google, Facebook, Microsoft) y son las más importantes porque un atacante podría hacer el mayor daño con ellas. Si alguien ingresó a su correo electrónico 5 maneras en que los estafadores pueden explotar su dirección de correo electrónico 5 maneras en que los estafadores pueden explotar su dirección de correo electrónico, podrían usar el “Se te olvidó tu contraseña” restablecer enlaces en otros sitios y cambiar cualquier contraseña vinculada a su correo electrónico.

10. Vea quién está usando su Wi-Fi

¿Te gustaría si alguien estuviera husmeando en tu red doméstica? Ciertamente no. Es de esperar que tenga una contraseña segura en su enrutador Cómo configurar su enrutador para que su red doméstica sea realmente segura Cómo configurar su enrutador para que su red doméstica sea realmente segura cometer crimenes. Use nuestro resumen para configurar los ajustes estándar de su enrutador para evitar el acceso no autorizado a su red. para que personas no autorizadas no puedan conectarse. Vale la pena hacer una comprobación rápida para asegurarse de que su vecino no descubrió su contraseña Cómo proteger su Wi-Fi y evitar que los vecinos lo roben Cómo proteger su Wi-Fi y detener a los vecinos que lo roben Si su SSID de Wi-Fi está siendo transmitido a las casas de los alrededores, existe la posibilidad de que su internet sea robado. Descubra cómo evitar que esto suceda y mantenga el control de su ancho de banda. o algo.

Siga nuestra guía para revisar su red en busca de dispositivos sospechosos Cómo verificar su red Wi-Fi en busca de dispositivos sospechosos Cómo verificar su red Wi-Fi en busca de dispositivos sospechosos ¿Le preocupa que haya extraños o piratas informáticos en su red Wi-Fi? Aquí le mostramos cómo puede verificar y cómo hacer algo al respecto. para hacer esto. Mientras lo hace, debe probar la seguridad de su red doméstica con herramientas gratuitas Cómo probar la seguridad de su red doméstica con herramientas de piratería gratuitas Cómo probar la seguridad de su red doméstica con herramientas de piratería gratuitas Ningún sistema puede ser completamente "a prueba de piratería", excepto el navegador Las pruebas de seguridad y las salvaguardas de la red pueden hacer que su configuración sea más robusta. Utilice estas herramientas gratuitas para identificar "puntos débiles" en su red doméstica. para ver qué tan seguro es.

¿Sus cheques descubrieron problemas??

Felicitaciones, acaba de pasar por diez importantes controles de seguridad. Puede que no sean divertidos o glamorosos, pero los pasos que ha tomado con estos ayudarán a mantenerlo a salvo. Ahora todos sus dispositivos están actualizados, sabe exactamente qué aplicaciones pueden acceder a sus cuentas y ha eliminado los enlaces débiles en su cadena de seguridad. Eso es un gran problema!

Desafortunadamente, ninguno de estos pasos puede ayudar a proteger de la incompetencia corporativa como con la violación de Equifax. Aprenda lo que sucedió allí Equihax: una de las violaciones más calamitosas de todos los tiempos Equihax: una de las violaciones más calamitosas de todos los tiempos La violación de Equifax es la violación de seguridad más peligrosa y vergonzosa de todos los tiempos. ¿Pero conoces todos los hechos? ¿Has sido afectado? ¿Qué puedes hacer al respecto? Descúbrelo aquí. y qué debes hacer para protegerte.

¿Cuáles de estos controles son los más importantes para usted? ¿Qué otras verificaciones rápidas son importantes? Dinos en los comentarios!