Lesley Fowler

0

2988

752

Vivimos en un mundo interconectado y súper en red. Las nuevas tecnologías aparecen constantemente en el mercado y, a menos que lea constantemente noticias sobre redes, informática o piratas informáticos, puede encontrar terminologías flotando que no comprende.

Aquí exploraremos 10 términos comunes de redes, qué significan y dónde es probable que los encuentre.

WLAN

UNA Red inalámbrica local enlaza dos o más dispositivos mediante distribución inalámbrica. Una WLAN generalmente opera dentro de un área restringida, solo brinda conectividad a esos dispositivos dentro de sus límites. Cualquier dispositivo que se mueva fuera del área de cobertura perderá su conexión a la red..

Es probable que opere una WLAN en su propio hogar WiFi To The Max: aproveche al máximo las redes inalámbricas en Windows 8 WiFi To The Max: aproveche al máximo las redes inalámbricas en Windows 8 Windows 8 simplificó la conexión a una red WiFi. En consecuencia, algunas cosas no funcionan como solían hacerlo en Windows 7. Si ha tenido problemas, es probable que haya una solución fácil. , utilizando un enrutador para proporcionar transmisión de datos inalámbrica entre sus dispositivos.

WPAN

UNA Red inalámbrica de área personal (WPAN) describe una red utilizada para comunicarse entre dispositivos intrapersonales. Cuando está sentado en su escritorio usando un mouse, auriculares, mouse y teclado Bluetooth Cómo configurar Bluetooth para una PC con Windows 7 Cómo configurar Bluetooth para una PC con Windows 7 ¿Necesita usar Bluetooth con Windows 7? Aquí se explica cómo configurar Bluetooth, hacer que los dispositivos sean reconocibles y vincularlos a su PC. , estás utilizando un WPAN.

Los WPAN describen la comunicación entre dispositivos en las proximidades, pero también pueden referirse a dispositivos en un rango más amplio, es decir, conectados a través de una red de área local inalámbrica (consulte más arriba para obtener más información sobre las WLAN).

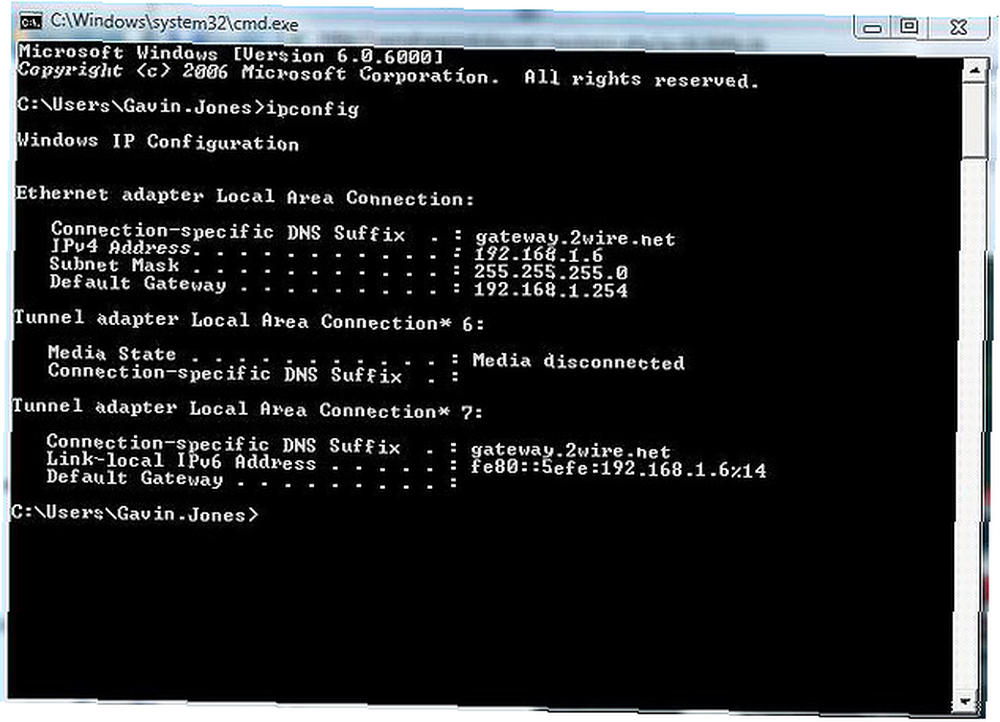

Protocolos - IPv4 e IPv6

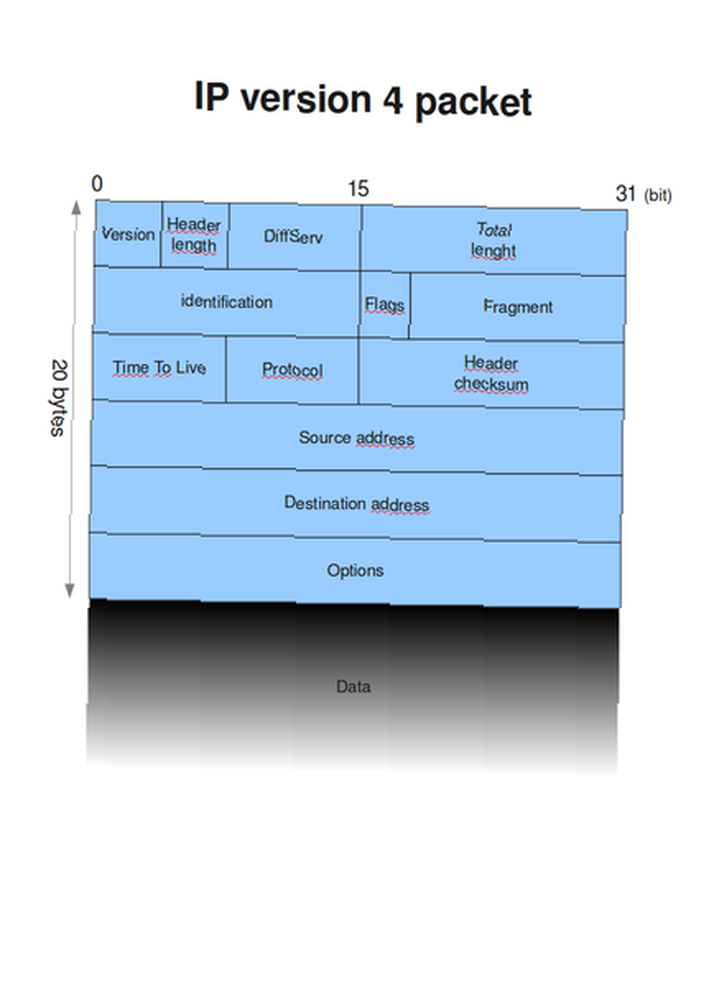

Internet utiliza una gama de protocolos estandarizados que permiten la comunicación de red IPv6 frente a IPv4: ¿Debería preocuparse (o hacer algo) como usuario? [MakeUseOf explica] IPv6 vs. IPv4: ¿Debería importarle (o hacer algo) como usuario? [MakeUseOf explica] Más recientemente, se ha hablado mucho sobre el cambio a IPv6 y cómo traerá muchos beneficios a Internet. Pero, esta "noticia" sigue repitiéndose, ya que siempre hay un ocasional ... El conjunto de protocolos de Internet se conoce como TCP / IP, que significa Protocolo de Control de Transmisión / Protocolo de Internet.

La primera versión principal de TCP / IP fue Protocolo de Internet versión 4 (IPv4). Su sucesor es Protocolo de Internet versión 6 (IPv6), aunque ambos protocolos están en uso.

Utilizamos ambos protocolos para definir la transmisión de datos a través de Internet. También definen el número de disponibles protocolo de Internet Direcciones (IP) disponibles para su uso en cualquier momento. Por ejemplo, puede haber visto una dirección de Protocolo de Internet en línea que se ve así:

192.19.254.1

Esta serie de números se refiere a una ubicación específica en Internet Cómo funciona Internet [INFOGRAPHIC] Cómo funciona Internet [INFOGRAPHIC]. A cada sitio, enrutador y dispositivo conectado a Internet se le asigna una IP específica. IPv4 limitó el número de direcciones IP disponibles a 4,294,967,296. ¿Suena mucho? El agotamiento de la dirección IPv4 ha pasado hace mucho tiempo, en febrero de 2011. Esto se debe a que las IPs IPv4 se diseñaron como enteros de 32 bits, lo que limita el número de direcciones disponibles. Vea la imagen de abajo para una breve explicación..

El estándar IPv6 se lanzó para abordar este problema IPv6 y The Coming ARPAgeddon [Explicación de la tecnología] IPv6 y The Coming ARPAgeddon [Explicación de la tecnología] mediante el uso de direcciones IP hexadecimales de 128 bits, proporcionando un espacio de direcciones 3,400,000,000,000,000,000,000,000,000,000,000,000,000 para que Internet se extienda gradualmente. Una dirección IP IPv6 también se ve diferente a su contraparte IPv4:

4532: 1cb8: 75a3: 4942: 1771: 9e2c: 1350: 8331

Si bien IPv6 ha proporcionado la expansión de dirección IP necesaria para una Internet en rápida expansión, no es interoperable con IPv4. Esto significa que IPv6 opera esencialmente en una red paralela. Sin embargo, hay varias puertas de enlace de traducción IP que ya están en funcionamiento, por lo que no debería notar mucha diferencia.

NAT

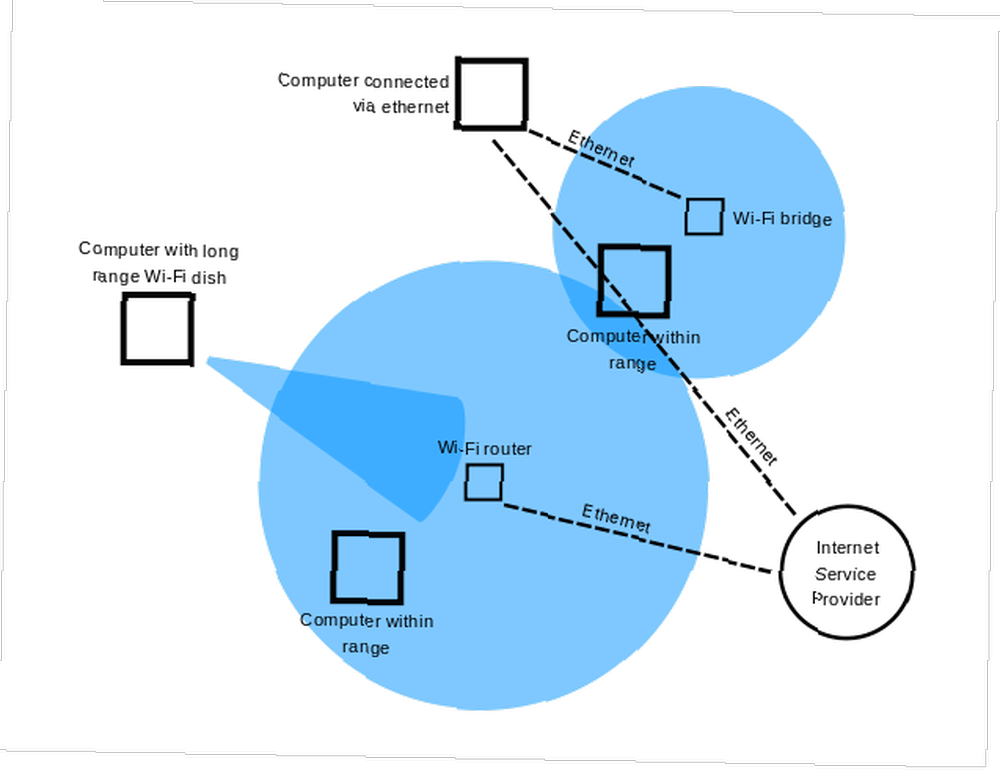

Traducción de Direcciones de Red es utilizado más comúnmente por los enrutadores 1.2 millones de enrutadores son vulnerables a ser secuestrados. ¿Es el tuyo uno de ellos? 1.2 millones de enrutadores son vulnerables a ser secuestrados. ¿Es el tuyo uno de ellos? para compartir una sola dirección IP (consulte más arriba los Protocolos: IPv4 e IPv6 para obtener más información) en varios dispositivos.

Si tiene un enrutador inalámbrico en su hogar, es probable que use NAT para permitir que cada uno de sus dispositivos conectados acceda a Internet a través de una única puerta de enlace (consulte a continuación para obtener más información sobre las puertas de enlace).

Desde el exterior, su enrutador tiene una sola dirección IP. Su enrutador puede asignar direcciones IP individuales a los dispositivos en su red doméstica, creando una red de área local.

Puerta

Puerta se refiere a un dispositivo en su red que permite que el tráfico se mueva libremente de una red a otra. Su enrutador funciona como una puerta de enlace, lo que permite que los datos se enruten de manera efectiva desde Internet a sus dispositivos conectados.

Paquete

UNA paquete ¿Cuál es el formato más común de datos transportados por Internet? ¿Cómo evitar sitios bloqueados y restricciones de Internet? ¿Cómo evitar sitios bloqueados y restricciones de Internet? ¿Necesita acceder a un sitio web bloqueado? Pruebe estos consejos y trucos para evitar las restricciones de Internet y ver el contenido que desea. . Un paquete tradicionalmente consta de dos tipos de datos: información de control y datos de usuario.

La información de control se refiere a los datos que la red requiere para entregar los datos del usuario: direcciones de origen y destino, información de secuencia y códigos de detección de errores..

Los datos del usuario se refieren a los datos reales que se transfieren, ya sea buscar un sitio web, hacer clic en un enlace o transferir archivos.

P2P

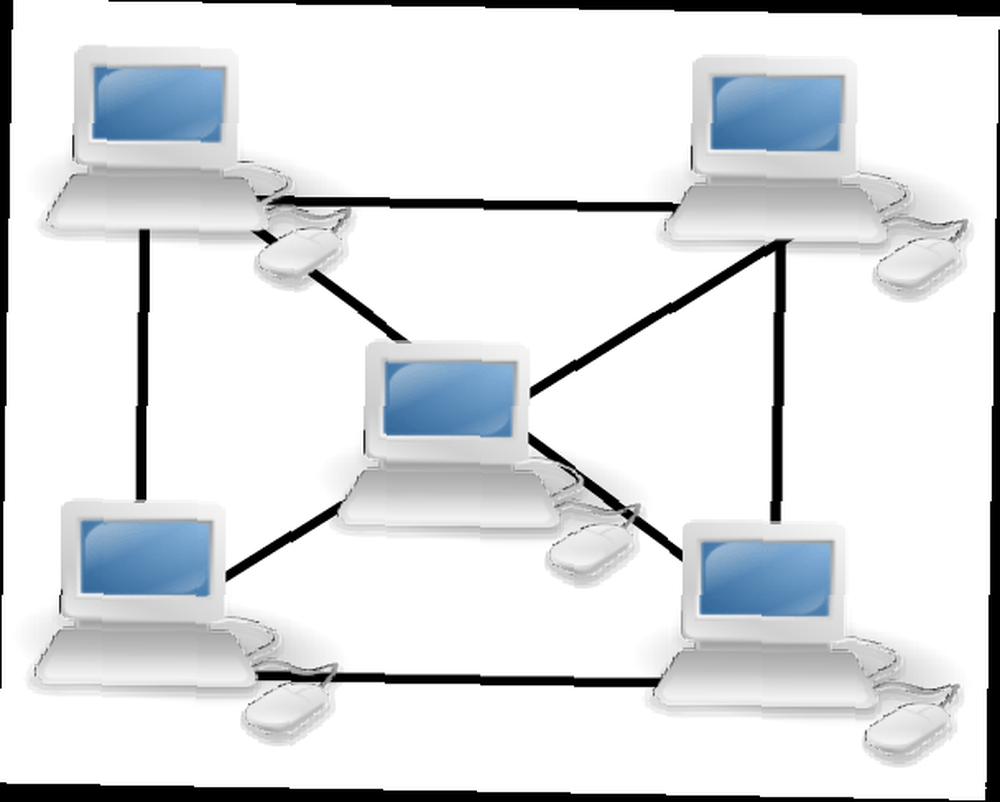

De igual a igual Es un término cada vez más destacado en las noticias. A medida que varios proveedores de servicios de Internet (ISP) se mueven para restringir la descarga ilegal ¿Por qué murieron los torrents seguros con The Pirate Bay? ¿Por qué murieron los torrents seguros con The Pirate Bay? En lo que respecta al torrent "popular", la seguridad comparativa que existía en The Pirate Bay se ha ido, y descargas torrent seguras con él. , Las redes P2P ahora están muy escrutadas.

Una red P2P particiona tareas en computadoras individuales, o pares, en una red distribuida Esto significa que cada computadora en la red proporciona una parte de sus recursos para permitir la distribución de datos sin requerir un centro de distribución central. Los pares son a la vez usuarios y proveedores de la red, lo que permite que las redes P2P participen en actividades más potentes, sin dejar de ser beneficioso para todos los usuarios conectados.

P2P es ampliamente conocido debido a su participación en redes de intercambio de archivos, de las cuales parte del contenido compartido infringe la ley de derechos de autor. Sin embargo, el intercambio de archivos P2P también se utiliza para muchas actividades legales Cómo funciona el intercambio de archivos P2P (punto a punto) Cómo funciona el intercambio de archivos P2P (punto a punto) Se pregunta qué es el intercambio de archivos punto a punto (P2P) y cómo funciona empezado? Te explicamos lo que debes saber. ya que su distribución de tareas permite la transferencia de datos de bajos recursos de archivos más grandes. Muchas distribuciones de Linux usan P2P Las mejores distribuciones de funcionamiento de Linux Las mejores distribuciones de funcionamiento de Linux Las mejores distribuciones de Linux son difíciles de encontrar. A menos que lea nuestra lista de los mejores sistemas operativos Linux para juegos, Raspberry Pi y más. para mantener bajos los costos operativos, mientras que las criptomonedas como Bitcoin usan P2P para garantizar la integridad de la red.

Otras redes P2P de uso común son Skype y Spotify. Ambas aplicaciones utilizan una combinación de redes P2P y transmisión directa para aligerar la carga en sus propios recursos, así como a los usuarios..

Protocolos - TLS / SSL - HTTPS

Transport Layer Security y su predecesor, Capa de enchufes seguros forman una parte importante para mantener sus datos seguros en Internet. Son protocolos criptográficos que le permiten comunicar datos confidenciales de forma segura con una variedad de sitios web, como portales bancarios en línea, minoristas y puertas de enlace gubernamentales..

TLS / SSL funciona mediante el cifrado en capas No solo para paranoicos: 4 razones para cifrar su vida digital No solo para paranoides: 4 razones para cifrar su vida digital El cifrado no es solo para teóricos de la conspiración paranoica, ni es solo para geeks tecnológicos. El cifrado es algo de lo que todos los usuarios de computadoras pueden beneficiarse. Los sitios web de tecnología escriben sobre cómo puede encriptar su vida digital, pero ... sobre la existente Protocolo de Transferencia de Hipertexto (HTTP) que todos usamos para navegar por la web. Esto nos da Protocolo de transferencia de hipertexto seguro (HTTPS), que puede haber notado al acceder a su banca o al comprar a través de Amazon.

DDoS

El termino Denegación de servicio distribuida ha aparecido en más y más titulares a medida que corporaciones conocidas son víctimas de ataques de piratería. El día de Navidad de 2014 permanecerá en la memoria de muchos jugadores como el día en que, después de desenvolver una nueva Xbox One o PS4 brillante y conectarse a Internet por primera vez, todas las actividades en línea se bloquearon efectivamente por un DDoS.

La denegación de servicio no siempre es maliciosa. ¿Cuál es la diferencia entre un buen hacker y un mal hacker? [Opinión] ¿Cuál es la diferencia entre un buen hacker y un mal hacker? [Opinión] De vez en cuando, escuchamos algo en las noticias sobre piratas informáticos que eliminan sitios, explotan una multitud de programas o amenazan con abrirse paso en áreas de alta seguridad donde no deberían pertenecer. Pero si… . Si demasiados usuarios intentan acceder a la misma dirección IP en un solo momento, puede sobrecargar el servidor de alojamiento del sitio web, lo que puede denegar el acceso al servicio. Esta denegación involuntaria de servicio es una ocurrencia regular cuando un sitio web con una gran base de usuarios enlaza con uno mucho más pequeño. De hecho, el sitio de resumen de noticias Reddit lo llama cariñosamente. “el abrazo de muerte de Reddit.”

Sin embargo, también puede ser utilizado maliciosamente por aquellos que deseen que un servicio no esté disponible. Aquí es donde el “repartido” aspecto entra en juego. Un hacker puede usar una red de computadoras para inundar una sola (o conjunto de) IP con solicitudes, forzando el servicio fuera de línea.

Estos ataques generalmente se coordinan y generalmente usan una red de computadoras comprometidas, llamada zombies. Los zombis son sistemas que han sido infectados con un virus o un caballo de Troya que permite a un usuario remoto controlar los recursos de ese sistema. Los zombis son más conocidos como bots y dan lugar al término botnet - una red de sistemas comprometidos.

DNS

los sistema de nombres de dominio así es como nuestras computadoras traducen nuestro texto cotidiano en direcciones IP legibles en red. Cuando escribes makeuseof.com en la barra de direcciones de su navegador y presione enter, su computadora contacta a su servidor DNS. El servidor DNS responde con la dirección IP correspondiente de makeuseof.com, se conecta y le ofrece contenido tecnológico glorioso para su disfrute.

Puede configurar sus servidores DNS para que sean diferentes Cambiar los ajustes preestablecidos de DNS sobre la marcha con el interruptor DNS de ChrisPC Cambiar los ajustes preestablecidos de DNS sobre la marcha con el interruptor DNS de ChrisPC Jugar con la configuración de DNS en su computadora podría acelerar significativamente su navegación o ayudarlo a acceder a regiones bloqueadas contenido. Hacer eso manualmente es un lastre; solo usa un interruptor de DNS. por defecto, ya que existen varios proveedores de DNS alternativos, como Google Public DNS u OpenDNS. En algunos casos, cambiar a un proveedor de DNS alternativo puede generar pequeños beneficios de velocidad. Cómo optimizar su DNS para una Internet más rápida Cómo optimizar su DNS para una Internet más rápida "Internet es solo una serie de tubos", como un hombre dijo tan sabiamente. Desafortunadamente, no es tan simple como eso. Hay una arquitectura compleja que admite Internet, y los paquetes de datos deben viajar ... al cargar páginas web, o mejorar la confiabilidad con su proveedor de servicios de Internet.

¿Le ha ayudado este artículo a comprender su red? ¿Hubieras incluido algo diferente? Háganos saber a continuación!

Créditos de imagen: rango WiFi, símbolo Bluetooth, IPv4, IPv6, enrutador, paquete IPv4, computadoras en red, arquitectura DDoS, cableado de servidor y Ethernet, todo a través de Wikimedia Commons, IPCONFIG a través del usuario de Flickr Fallenninja