Joseph Goodman

0

3694

1027

Viajar a climas más exóticos es simplemente una de las mejores cosas de la vida. Ya sea que esté golpeando las laderas, escalando montañas o trabajando duro en ese bronceado, no estará lejos de su teléfono inteligente o computadora portátil. ¿De qué otra manera vas a poner celosos a todos en casa??

Proteger sus datos mientras viaja es muy importante. Puede que no estés de vacaciones en absoluto. Viajar por trabajo es importante y conlleva los mismos riesgos. Si está interesado en cómo mantener seguros sus datos personales y privados cuando está de viaje 6 Consejos de seguridad en línea para viajeros y guerreros de la carretera 6 Consejos de seguridad en línea para viajeros y guerreros de la carretera Ya sea que viaje por negocios o placer, Las redes Wi-Fi, las diferentes leyes de privacidad en línea y los peligros físicos para su hardware se combinan para hacer que viajar sea un negocio arriesgado para su seguridad personal y de datos. sigue leyendo.

1. Use un adaptador USB Wi-Fi

Hay algunos escenarios que invitan problemas. El uso de Wi-Fi gratuito y no seguro es uno de ellos. 3 Peligros de iniciar sesión en Wi-Fi público 3 Peligros de iniciar sesión en Wi-Fi público Ha escuchado que no debe abrir PayPal, su cuenta bancaria y posiblemente incluso su correo electrónico mientras usa WiFi público. ¿Pero cuáles son los riesgos reales? . Este problema es ligeramente mitigado cuando se usa una toma de Wi-Fi bien asegurada, pero todavía hay varias estrategias que las personas sin escrúpulos pueden usar para intentar capturar sus datos.

Es extremadamente fácil imitar un punto de acceso inalámbrico. 5 formas en que los piratas informáticos pueden usar el wifi público para robar su identidad 5 formas en que los piratas informáticos pueden usar el wifi público para robar su identidad Puede que le encante usar el wifi público, pero también los piratas informáticos . Aquí hay cinco formas en que los ciberdelincuentes pueden acceder a sus datos privados y robar su identidad, mientras disfruta de un café con leche y un bagel. desde dentro de un establecimiento. Alternativamente, es posible que se le solicite que ingrese información personal para acceder a la conexión Wi-Fi gratuita. ¿Cómo se usarán esos datos??

El uso de un adaptador de Wi-Fi privado erradica un número significativo de problemas. Puedes comprar un dongle antes de tu viaje. Su operador local podría tener una gran cantidad de datos internacionales. Somos afortunados en Europa de que muchos transportistas están reduciendo (o eliminando) los límites de datos, o al menos ofreciendo su contrato celular actual como estándar mientras viaja. Alternativamente, diríjase a un minorista local y consulte sus ofertas.

Si es un país que frecuentas, puedes ahorrar dinero a largo plazo al recoger y usar un operador local para tus datos móviles.

2. Evita las computadoras públicas

Un masivo dato privado y personal no-no es una computadora pública. No hay forma de saber qué se ha instalado en una computadora en un entorno público, ya sea keylogger, malware o virus.

Si se ve obligado a usar una computadora pública 5 formas de asegurarse de que las computadoras públicas que usa sean seguras 5 maneras de asegurarse de que las computadoras públicas que usa sean seguras El WiFi público es peligroso sin importar en qué computadora esté, pero las máquinas extranjeras exigen aún más. precaución. Si está utilizando una computadora pública, siga estas pautas para garantizar su privacidad y seguridad. , no inicie sesión en sus redes sociales o cuentas bancarias en línea, y evite abrir correos privados o confidenciales.

Si literalmente no hay otra opción, vea “Use un LiveUSB / CD” abajo.

3. Agrúpelo

Es posible que se necesiten medidas más extremas, dependiendo de dónde esté viajando. Algunos gobiernos son notoriamente estrictos sobre qué datos y tecnología pueden ingresar a su país. Siempre investiga qué esperar en la frontera De esa manera, no se sorprenderá si el control de fronteras le quita el dispositivo para una investigación más intensiva.

En muchos casos, hay poco que pueda hacer para directamente protestar por una inspección de tecnología invasiva. Después de todo, realmente no quieres terminar en el próximo vuelo a casa. Pero puedes adelantarte al juego.

El periodista y defensor de la seguridad digital, Quinn Norton, sugiere que en lugar de limpiar su dispositivo u ocultarlo en lugares específicos, intente lo contrario. “No intentes ocultar tus datos. Cuanto más ocultas tus datos, más muestras tu importancia.” La alternativa es crear múltiples registros inexactos para enmascarar los datos valiosos.

Es una estrategia interesante. Su mejor oportunidad de éxito funciona en conjunto con otros planes de mitigación..

4. Haga una copia de seguridad y limpie

La Aduana y la Patrulla Fronteriza de los Estados Unidos está aumentando drásticamente la tasa de búsquedas en dispositivos privados y personales Búsquedas en teléfonos inteligentes y computadoras portátiles: conozca sus derechos Búsquedas en teléfonos inteligentes y computadoras portátiles: conozca sus derechos ¿Sabe cuáles son sus derechos cuando viaja al extranjero con una computadora portátil, teléfono inteligente? o disco duro? en la entrada al pais. Los ciudadanos estadounidenses tienen un conjunto específico de derechos que protegen su privacidad mientras están en su país de origen. Los mismos derechos no se extienden a quienes viajan a los Estados Unidos por trabajo o diversión. Debo agregar que Estados Unidos está lejos de ser el único país que tiene este tipo de reglas. De todos modos, necesita una estrategia para mantener sus datos seguros. 6 formas de defender su privacidad en la frontera. 6 formas de defender su privacidad en la frontera. La administración de Trump está considerando exigir listas de sitios web, contraseñas y cuentas de redes sociales de las personas que ingresan a la frontera. ¿NOSOTROS? Y si es así, ¿cómo puedes evitar este escrutinio?? .

Si está particularmente preocupado por la clonación de sus datos, una estrategia es hacer una copia de seguridad de todos sus datos en un servicio en la nube. Luego, simplemente limpie su dispositivo. Si se siente realmente astuto, use DBAN para poner a cero su unidad por completo. 4 formas de eliminar completamente su HDD. 4 formas de eliminar completamente su HDD. Cuando venda una computadora vieja, o HDD, o incluso si solo desea deshacerse de ella. , borrar de manera segura todo en su disco duro es muy importante. ¿Pero cómo haces eso? . Una vez que haya cruzado la frontera, restaure sus datos en la nube usando una conexión encriptada.

Sin embargo, el disco a cero puede despertar sospechas. ¿Por qué viajarías con una computadora portátil / teléfono inteligente completamente limpio??

La creación de una cuenta de usuario temporal 5 consejos para administrar cuentas de usuario de Windows como un profesional 5 consejos para administrar cuentas de usuario de Windows como un profesional Las cuentas de usuario de Windows han evolucionado de cuentas locales aisladas a cuentas en línea con varios desafíos de privacidad. Te ayudamos a ordenar tus cuentas y a encontrar la configuración que funcione para ti. en su computadora portátil o teléfono inteligente es una buena manera de aliviar las sospechas, especialmente si se usa junto con “A granel” estrategia. Su cuenta de usuario temporal, completamente en blanco puede despertar sospechas por sí sola.

Pero una cuenta básica con algunos archivos de marcador de posición tendrá una mejor oportunidad.

5. Múltiples dispositivos

Si viaja al mismo país por trabajo varias veces al año, considere usar un teléfono con quemador 4 buenas razones para obtener un teléfono con quemador de emergencia 4 buenas razones para obtener un teléfono con quemador de emergencia Su teléfono inteligente tiene muchas funciones, y eso es una gran cosa . A veces, solo necesita un teléfono básico para mantenerse en caso de emergencias. Veamos por qué. y / o laptop. Quiero decir, menos con el descarte real, más con tener múltiples dispositivos en múltiples ubicaciones. Si su computadora portátil se usa principalmente para el trabajo, no es inviable recoger un dispositivo barato y de segunda mano para guardarlo en un lugar seguro.

Por supuesto, limpie la computadora portátil de segunda mano antes de usarla!

6. Use un LiveUSB o LiveCD

Hay algunas situaciones en las que la única opción es usar un dispositivo público. He sido atrapado poco antes. Cargador de computadora portátil incorrecto, batería agotada. Teléfono muerto Pánico. Sin embargo, siempre mantengo un USB lleno de varias herramientas de seguridad y privacidad, así como una distribución de Linux o dos Las 5 mejores distribuciones de Linux para instalar en una memoria USB Las 5 mejores distribuciones de Linux para instalar en una memoria USB USB son excelentes para ejecutar versiones portátiles de Linux. Estas son las distribuciones de Linux más útiles para ejecutar desde una unidad USB. .

En este caso, iniciando un Linux LiveUSB o LiveCD Cree un USB de arranque desde un ISO con estas 10 herramientas Cree un USB de arranque desde un ISO con estas 10 herramientas ¿Desea crear una unidad USB de arranque desde un archivo ISO? Tenemos los diez mejores creadores de unidades USB de arranque. Puede salvar el día. En lugar de tener que iniciar sesión en la computadora pública con su información privada, comprometiéndose potencialmente a usted mismo, el LiveUSB arranca un sistema operativo, completamente separado de la máquina host. Sus datos permanecerán seguros, y aún podrá mantener todas sus comunicaciones regulares.

7. Use HTTPS

El uso de HTTPS es esencial ¿Qué es un certificado de seguridad del sitio web y por qué debería importarle? ¿Qué es un certificado de seguridad del sitio web y por qué debería importarle? . Aconsejaría esto incluso si no estás viajando. La Electronic Frontier Foundation (EFF) sugiere cifrar sus datos donde sea que se encuentre. Para ayudarnos, crearon el complemento de navegador HTTPS Everywhere. Este complemento se incluye en la configuración predeterminada del navegador Tor centrado en la súper privacidad, lo que le da una idea de lo útil que es.

HTTPS lo protegerá contra muchas formas de vigilancia, así como el secuestro de cuentas y algunas formas de censura.

HTTPS Everywhere está disponible para Chrome, Firefox y Opera. Se está trabajando para portar HTTPS Everywhere a Microsoft Edge.

8. Use una VPN

Al igual que HTTPS, usar una VPN es un método muy sencillo para aumentar su seguridad. 8 instancias que no estaba usando una VPN pero que debería haber usado: la lista de verificación de VPN 8 instancias que no estaba usando una VPN pero que debería haber estado: la VPN Lista de verificación Si aún no ha considerado suscribirse a una VPN para proteger su privacidad, ahora es el momento. Durante el viaje. Una VPN proporciona un túnel encriptado a un servidor privado ubicado en un país diferente a su host. Si bien HTTPS Everywhere cifra todo el tráfico de Internet en el navegador, una VPN cifrará todo su tráfico de Internet, punto.

Sugerimos recoger una suscripción ExpressVPN.

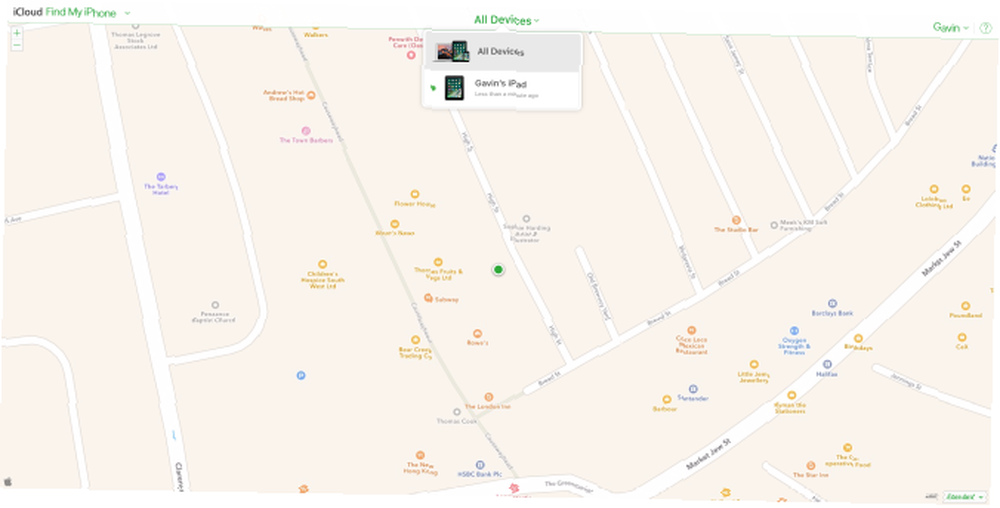

9. Rastrea tus dispositivos

Apple abrió el camino con respecto a los dispositivos de rastreo y borrado. 8 dispositivos para encontrar un iPhone perdido (y qué hacer si no puede recuperarlo) 8 formas de encontrar un iPhone perdido (y qué hacer si no puede recuperarlo) Si su iPhone se pierde, debe buscarlo y encontrarlo lo antes posible. Así es cómo. a través de “Encuentrame” característica. Su iPhone, iPad, Mac e incluso Apple Watch se pueden ubicar a través de su portal iCloud. Desde allí, puede rastrear la ubicación de su dispositivo, hacer ping, llamarlo, bloquearlo o borrarlo.

Google tardó un tiempo en ponerse al día, pero los dispositivos Android ahora se pueden rastrear a través del Administrador de dispositivos Android 2 formas fáciles de recuperar un teléfono Android perdido o robado 2 formas fáciles de recuperar un teléfono Android perdido o robado Estos métodos pueden ayudarlo a encontrar su teléfono o tableta Android perdido o robado. . Desde allí, puede ubicar, llamar, bloquear o borrar su dispositivo de forma remota.

Las computadoras portátiles con Windows o Linux necesitan un poco de ayuda adicional. Prey ofrece cuentas de seguimiento gratuitas para hasta tres dispositivos. Las características incluyen la detección de geolocalización, capturar fotos hacia adelante y hacia atrás cuando sea posible, identificar las redes Wi-Fi circundantes y mucho más. ¿Mencioné que es gratis? Consiguelo ahora!

Si su dispositivo es robado y parece que está en su localidad, no se apresure a reclamar su dispositivo. Cómo usar Buscar mi iPhone para recuperar su iPhone robado Cómo usar Buscar mi iPhone para recuperar su iPhone robado Largo historia corta: a mi esposa le robaron su iPhone cuando lo extravió en el trabajo el otro día. Pude iniciar sesión en su cuenta de iCloud y eventualmente recuperar el dispositivo. . Llame a la policía, muéstreles su información de seguimiento y pídales ayuda. Recuerde, no vale la pena morir por un dispositivo.

10. Autenticación de dos factores

Antes de su gran viaje, tómese el tiempo para configurar la autenticación de dos factores ¿Qué es la autenticación de dos factores y por qué debe usarla? ¿Qué es la autenticación de dos factores y por qué debe usarla? La autenticación de dos factores (2FA) es un método de seguridad que requiere dos formas diferentes de demostrar su identidad. Se usa comúnmente en la vida cotidiana. Por ejemplo, pagar con tarjeta de crédito no solo requiere la tarjeta, ... (2FA) en sus redes sociales y cuentas de correo electrónico. Si viaja por un tiempo, entre diferentes lugares con diferentes grados de seguridad y privacidad, existe la posibilidad de que, en algún momento, baje la guardia.

2FA puede ser su respaldo en esta situación.

Sé seguro, sé sano

Hacer un seguimiento de sus datos no tiene que ser un problema masivo. Desafortunadamente, algunos países están tratando de hacer esto difícil. Puede intentar mitigar estos problemas pero, simplemente, si alguien quiere sus datos, probablemente encuentre la manera.

Recuerde: nada triunfa sobre el acceso físico. En ese sentido, mantente a salvo y ten cuidado. Y divertirse!

¿Tienes algún consejo de viaje para nuestros lectores? ¿Cómo mantiene sus datos seguros cuando está en movimiento? ¿Cuáles son tus gadgets para viajar? Déjanos saber tus pensamientos abajo!

Créditos de imagen: Poravute Siriphiroon / Shutterstock